推 Lyeuiechang: [新聞]有狼師一直戳女學森(.)(.)而被家長吉上法院...12/04 23:42

→ Xhocer: ) (12/04 23:44

推 xj654m3: ( Y )12/04 23:46

→ Xhocer: \|/12/04 23:48

推 xj654m3: (╮⊙▽⊙)ノ|||12/05 00:47

推 Lyeuiechang: /|\╰╮o( ̄▽ ̄///)<12/05 01:17

--

※ 發信站: 批踢踢實業坊(ptt.cc), 來自: 101.10.238.116 (臺灣)

※ 文章網址: https://www.ptt.cc/bbs/PC_Shopping/M.1768492536.A.614.html

推 mofass: 專業推,感覺有點像以前遊戲主機盜版光碟111.250.109.220 01/16 00:03

→ mofass: 躲正版驗證的用法?111.250.109.220 01/16 00:03

酒精 120% SafeDisk ><

推 NX9999: 推推,難怪可以用usb來解除一開始進桌面 111.83.88.114 01/16 00:04

→ NX9999: 的使用者密碼消除 111.83.88.114 01/16 00:04

推 xiaotee: 推認真解答XD 1.174.188.253 01/16 00:07

※ 編輯: Lyeuiechang (101.10.238.116 臺灣), 01/16/2026 00:09:06

推 athraugh: 專業推 61.230.91.35 01/16 00:08

推 jhjhs33504: 外部TPM實作在BIOS的也算嗎? 36.228.11.7 01/16 00:11

→ kimi112136: 其實新聞寫是沒有解開電腦版上的硬碟 114.24.209.42 01/16 00:24

→ kimi112136: 資料,是因為某人的平板沒有更新,所 114.24.209.42 01/16 00:24

→ kimi112136: 以三爽自己root後連上網路硬碟拿到20 114.24.209.42 01/16 00:24

→ kimi112136: 24年的資料 114.24.209.42 01/16 00:24

→ freeunixer: 新聞說了,公開的鏡頭錄到他解鎖的片段 60.250.90.238 01/16 00:27

→ freeunixer: 針對那個畫面去技術處理獲得解鎖密碼 60.250.90.238 01/16 00:28

→ w3160828: 錄到的不是平板? 靠平板帳號去登入? 36.237.214.165 01/16 00:28

補一下新聞內容好了,今天有一些新資訊

獨家|張文關鍵電競筆電硬碟破解了!華碩聯手三星神救援 iPad密碼這樣解

https://www.knews.com.tw/news/2C616C5338A4437D5564FB2AF2CD91CB

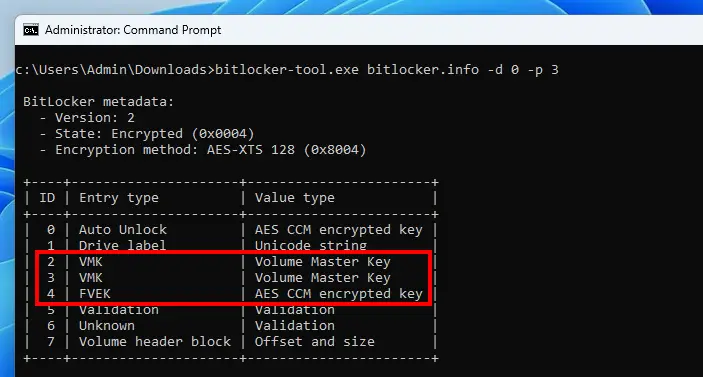

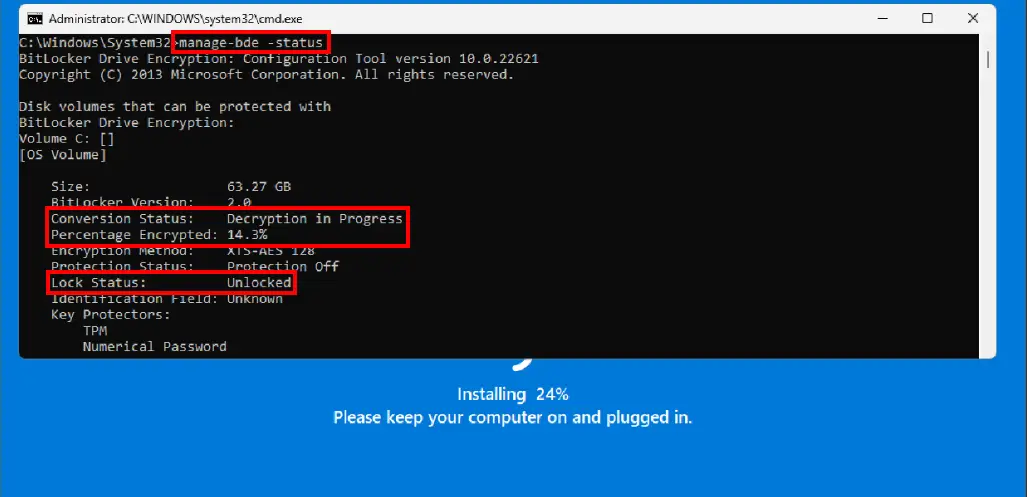

專案小組向《知新聞》透露,「BitLocker」數位加密無法破解,但華碩專家曾表示,想

要獲取硬碟資料應該有辦法,最後是華碩將2T SSD固態硬碟製造廠商,也就是三星原廠工

程師,從韓國飛來台灣協助破解,最後是華碩找來跟張文購得相同出產年月、型號、批號

的ROG Strix SCAR 18 G834電競筆電,再將2T的SSD固態硬碟裝上去,利用華碩原廠權限

,繞過「BitLocker」輸入指令,直接抓取硬碟資料。

※ 編輯: Lyeuiechang (101.10.238.116 臺灣), 01/16/2026 00:29:48

→ w3160828: 結論去買啟動筆電的話說不定沒辦法破解 36.237.214.165 01/16 00:31

推 jeeyi345: 所以bitlocker有同批筆電就能繞過了? 114.41.214.184 01/16 00:33

推 jhjhs33504: 原廠的權限 先把燒壞的部分排除再解開 36.228.11.7 01/16 00:34

→ w3160828: 好聽是同批 就原廠權限繞過去判定 36.237.214.165 01/16 00:35

推 jeeyi345: 那要看原廠權限會不會外流或被破解了 114.41.214.184 01/16 00:37

推 DuFanSong: 我也覺得同批是藉口 原廠權限才是真111.254.252.143 01/16 00:38

→ jeeyi345: 錄影解鎖猜到感覺就是編故事 114.41.214.184 01/16 00:38

→ justice2008: 平板可以登進去跟破解筆電有何關係? 114.32.14.43 01/16 00:39

→ freeunixer: 是破平板,沒破筆電 60.250.90.238 01/16 00:40

→ freeunixer: 三星平板,說沒更新韌體,就繞過去 (~誤 60.250.90.238 01/16 00:41

→ gcobc12632: 用監視器破解iPad密碼也是滿厲害ㄉ== 211.76.68.181 01/16 00:43

→ freeunixer: 雲碟很久沒更新,所以只看到很舊的文件 60.250.90.238 01/16 00:43

→ jeeyi345: 哦 分開破解 以為用ipad密碼解開筆電一 114.41.214.184 01/16 00:44

→ jeeyi345: 類 114.41.214.184 01/16 00:44

→ justice2008: 原來又是繞過去 那我就能理解了 114.32.14.43 01/16 00:44

→ yunf: yo叔繞過 101.10.85.121 01/16 00:45

推 Koogeal: 就是走後門(漏洞),補起來就沒轍了 59.115.57.189 01/16 00:48

推 Ruhaha: 看不懂 但推一個 49.159.5.4 01/16 00:49

推 jeeyi345: 找得到同批 如果有原廠的方法 bitlocke 114.41.214.184 01/16 00:50

→ jeeyi345: r等於沒有 114.41.214.184 01/16 00:50

→ freeunixer: 我好像說錯了,新聞說平板是錄到畫面 60.250.90.238 01/16 00:54

→ freeunixer: 筆電是找同批號的機器裝上三星ssd, 60.250.90.238 01/16 00:54

→ freeunixer: 然後用華碩權限繞過 bitlock 解鎖 60.250.90.238 01/16 00:55

→ freeunixer: 會不會華碩拿同批號的主板用換零件的. 60.250.90.238 01/16 00:56

推 ctes940008: 那篇新聞有寫,SSD可以讀,但主板壞 36.237.108.197 01/16 01:19

→ jay920314: 幹所以這個東西純擾民,在正經場合還是 1.172.70.25 01/16 01:41

→ jay920314: 不堪一擊這樣? 1.172.70.25 01/16 01:41

推 luuuking: 推分析,我猜三星除了備份證物 101.8.142.165 01/16 02:07

→ luuuking: 可能也有幫忙繞過邏輯層,直接從顆粒撈 101.8.142.165 01/16 02:07

→ luuuking: 被刪掉的資料吧 101.8.142.165 01/16 02:07

推 birdy590: 說穿了就搬板... 這應該不是 SED 119.14.20.145 01/16 02:13

→ birdy590: 所以根本沒必要找三星 來了也派不上用場 119.14.20.145 01/16 02:13

→ birdy590: 搬了板 系統認為還是原本的機器就給金鑰 119.14.20.145 01/16 02:13

→ birdy590: 系統能開機==韌體提供了金鑰 119.14.20.145 01/16 02:14

推 BlackCoal: 推推 218.173.226.29 01/16 06:22

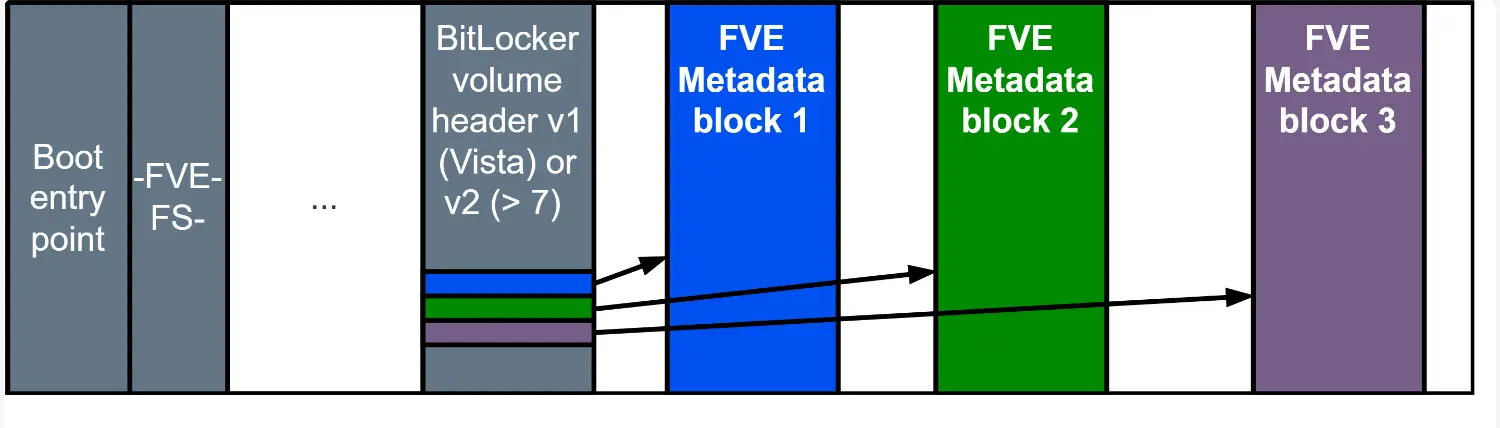

推 romber: 打個比方,加密硬碟像是一個巨大的rar, 119.14.19.154 01/16 06:54

→ romber: 解壓密碼存在另一個小rar(TPM),你要解開 119.14.19.154 01/16 06:54

→ romber: 大rar就得先解開小rar取得密碼。而小rar 119.14.19.154 01/16 06:54

→ romber: 的密碼是由「一套」密碼組合的,由好幾個 119.14.19.154 01/16 06:54

→ romber: 人(電腦原廠、硬體原廠、系統)分別持有, 119.14.19.154 01/16 06:54

→ romber: 所以你要解開,就得要有這些廠商幫忙。 119.14.19.154 01/16 06:54

推 GTAAK47s: 推,當下看到新聞也是想到第一種方法223.139.118.163 01/16 08:38

推 MK47: 推有料認真解答 36.235.232.91 01/16 09:43

→ catboost: 欠桶洗文 114.136.143.93 01/16 09:47

推 cavaliersin: 優質好文學習了 122.147.1.80 01/16 10:08

推 ATND: 推 27.247.192.88 01/16 10:45

→ shryuhuai: 原廠權限大概就是會自動用某個預設密碼220.130.142.210 01/16 10:49

→ shryuhuai: 來加密bitlocker的金鑰備份起來220.130.142.210 01/16 10:49

→ shryuhuai: 你的電腦除了自己的密碼還有隱藏復原碼220.130.142.210 01/16 10:50

→ shryuhuai: 幹這就不是原廠的後門嗎220.130.142.210 01/16 10:50

→ shryuhuai: 小rar理論上應是只能用使用者密碼解開220.130.142.210 01/16 10:51

推 amge1524: 有遇過就知道警察跟記者會唬爛亂放消息 118.163.84.211 01/16 10:53

→ amge1524: ,所以新聞看看就好 118.163.84.211 01/16 10:53

推 zhandy35: 謝謝分享 106.107.219.3 01/16 11:47

推 AISC: 結論 bitlocker資料無法保護 搞使用者而已 27.242.70.68 01/16 13:11

推 w1222067: 長知識 36.233.81.145 01/16 13:25

推 rightbear: 推這篇,感謝分析 49.216.166.78 01/16 14:46

推 ragwing: 專業推,我大PTT臥虎藏龍啊 114.45.132.104 01/16 15:12

推 lucas8299: 原來是這樣 有料 49.216.131.74 01/16 16:22

→ romber: 不是,小rar的密碼是很多段密碼組合而成 119.14.19.154 01/16 18:30

→ romber: ,電腦原廠只能控制其中一部分。 119.14.19.154 01/16 18:30

→ romber: 這套密碼其實是包含硬碟序號、韌體、原廠 119.14.19.154 01/16 18:33

→ romber: 自訂的key等資訊構成的,且每個型號規則 119.14.19.154 01/16 18:33

→ romber: 不太一樣。因此原電腦損壞,要拿到TPM裡 119.14.19.154 01/16 18:33

→ romber: 的硬碟密碼,就需要跟加密時幾乎完全一樣 119.14.19.154 01/16 18:33

→ romber: 的硬體環境,所以同一批次電腦是最好。然 119.14.19.154 01/16 18:33

→ romber: 而即使同型號零件也有不同韌體跟序號,如 119.14.19.154 01/16 18:33

→ romber: 果有被要騙過TPM,就需要零件原廠幫忙複 119.14.19.154 01/16 18:33

→ romber: 製 119.14.19.154 01/16 18:33

推 NDSL: 酷 42.77.166.243 01/16 19:08

推 inte629l: 推,CVE卡住解密狀態也太酷... 118.167.74.65 01/16 22:00

![[公告] LastAttack 水桶三年 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.mopix.cc/bRtwbp.jpg)

![[公告] LastAttack 水桶三年 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.imgur.com/uI2d4WM.jpeg)

![[公告] LastAttack 水桶三年 - 電蝦 - PTT.BEST 批踢踢爆文 3](https://i.imgur.com/MGg6UTw.jpeg)

![[心得] PD20M 2TB 外接式SSD 3999 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.imgur.com/r5bZTIp.jpeg)

![[心得] PD20M 2TB 外接式SSD 3999 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.imgur.com/H08TBca.jpeg)

![[心得] PD20M 2TB 外接式SSD 3999 - 電蝦 - PTT.BEST 批踢踢爆文 3](https://i.imgur.com/Ud3kwdG.jpeg)

![[開箱] 信仰色!華碩ProArt PA602 木質版 復古棕 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.imgur.com/SIBLi9g.jpg)

![[開箱] 信仰色!華碩ProArt PA602 木質版 復古棕 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.imgur.com/mkPiwZ2.jpg)

![[開箱] 信仰色!華碩ProArt PA602 木質版 復古棕 - 電蝦 - PTT.BEST 批踢踢爆文 3](https://i.imgur.com/bj9Oftc.jpg)

![[情報] Amazon又烏龍大放送!網友訂購「一盒」32 - 電蝦 - PTT.BEST 批踢踢爆文](http://i.imgur.com/7HC6Tyc.jpg)

![[開箱] ACER XV320QK P0 雙模電競螢幕 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.imgur.com/PRDgqyI.jpeg)

![[開箱] ACER XV320QK P0 雙模電競螢幕 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.imgur.com/obVWMgm.jpeg)

![[開箱] ACER XV320QK P0 雙模電競螢幕 - 電蝦 - PTT.BEST 批踢踢爆文 3](https://i.imgur.com/VCDbjJD.jpeg)

![Re: [請益] 現在5070ti跟9070XT選哪張 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.imgur.com/umoCx5p.jpg)

![[情報] 輝達高層:遊戲晶片短缺恐持續到今年年 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.imgur.com/u00Y9Qx.png)

![[情報] 輝達高層:遊戲晶片短缺恐持續到今年年 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.imgur.com/6WkSECR.jpeg)

![Re: [請益] 現在5070ti跟9070XT選哪張 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.ibb.co/mC4mdj8v/image.png)

![[閒聊] 5090 剛剛突然聞到燒焦味 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.meee.com.tw/zLvXwp3.png)

![[閒聊] 5090 剛剛突然聞到燒焦味 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.meee.com.tw/L1MPmsG.png)

![[閒聊] 5090 剛剛突然聞到燒焦味 - 電蝦 - PTT.BEST 批踢踢爆文 3](https://i.meee.com.tw/JBuBsBL.png)

![[心得] 反推台達超實在電源供應器 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.imgur.com/oVye2mR.jpeg)

![[心得] 反推台達超實在電源供應器 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.imgur.com/bAeSalX.jpeg)

![[心得] 反推台達超實在電源供應器 - 電蝦 - PTT.BEST 批踢踢爆文 3](https://i.imgur.com/h3Rb4CY.jpeg)

![[請益] 電腦升級請益 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.mopix.cc/pzc8ow.jpg)

![[請益] 電腦升級請益 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.imgur.com/BZQsFqn.jpeg)

![[菜單] 290K完成小時候的夢想機 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.mopix.cc/RbXPX1.jpg)

![[菜單] 290K完成小時候的夢想機 - 電蝦 - PTT.BEST 批踢踢爆文 2](http://i.imgur.com/krXzNC0.jpg)

![[菜單] 290K完成小時候的夢想機 - 電蝦 - PTT.BEST 批踢踢爆文 3](https://i.mopix.cc/iK8L4b.jpg)

![[閒聊] HP、戴爾、華碩考慮採購中國記憶體晶片 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.mopix.cc/jM1be8.jpg)

![Re: [請益] 現在5070ti跟9070XT選哪張 - 電蝦 - PTT.BEST 批踢踢爆文](https://i.imgur.com/dxTU4y7.jpeg)

![Re: [請益] 現在5070ti跟9070XT選哪張 - 電蝦 - PTT.BEST 批踢踢爆文 2](https://i.imgur.com/JCdL4dg.jpeg)

![[心得] 顯卡真實 AI 算力整理 GPU AI TOPs - 電蝦 - PTT.BEST 批踢踢爆文](https://i.urusai.cc/8FRjv.png)

![[心得] 顯卡真實 AI 算力整理 GPU AI TOPs - 電蝦 - PTT.BEST 批踢踢爆文 2](http://i.imgur.com/mzjRAbZ.jpg)